Contenido de la asignatura.

- Introducción

- Internet

- Aplicaciones básicas

- El súper servidor Inetd

- Telnet

- FTP

- Sobre la realización de las prácticas

- Práctica de herramientas básicas

- Práctica del escritorio remoto

- Comandos r

- SSH

- Preparación del entorno con un par de llaves

- Acceso a puertos bloqueados

- Uso remoto de aplicaciones locales

- Uso del agente, escenario 1

- Uso del agente, escenario 2

- Uso del agente, escenario 3

- Práctica de SSH

- Rsync

- Práctica de Rsync

- Network File System (NFS)

- Cuestiones del tema

- DNS, sistema de nombres de dominios

- Dominios

- Delegación de autoridad

- Resolución directa y resolución inversa

- Relación entre servidores

- BIND

- La resolución de nombres en un ordenador

- Práctica del servidor de nombres

- Cuestiones del tema

- El correo electrónico

- Las direcciones de correo

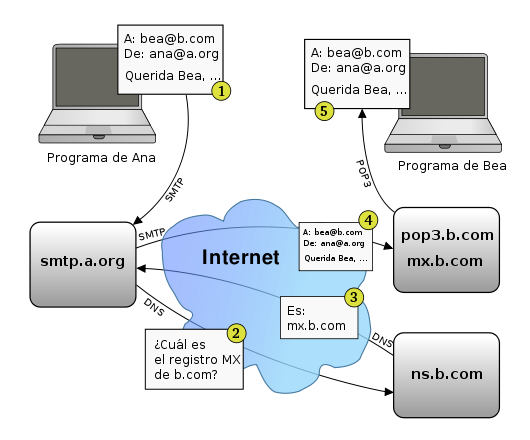

- Funcionamiento

- SMTP básico

- Relays, spam

- POP3, IMAP, Webmail

- Agentes de transporte

- Práctica de postfix

- Formato del mensaje

- Práctica del correo

- Cuestiones del tema

- El World Wide Web

- Fundamentos. URLs

- El protocolo HTTP

- Servidor Web Apache

- Práctica de Apache

- El lenguaje HTML

- Introducción

- Estructura básica de un documento HTML

- Otras etiquetas

- Hipervínculos o enlaces

- Tablas

- Formularios

- El lenguaje PHP

- Práctica del World Wide Web

- Cuestiones del tema

- Cuestiones generales

- Apéndices

- Ejemplos de configuración clásica de redes

- Red segmentada

- Red segmentada a través de una red privada

- ADSL sin NAT

- Uso de proxyarp.

- Configuración de una interfaz wifi

- Ejemplos de configuración moderna de redes

- NAT

- Varios encaminadores por defecto

- Selección de ruta

- ADSL con NAT en el router

- Varios proveedores

- Un ejemplo real.

- Otro ejemplo.

- Un túnel IP-gre-IP

- Un ejercicio práctico

- Ejemplos MIME

- Más en NiSu ...

Introducción

Estos apuntes son una aproximación al contenido de la asignatura Gestión de Servicios de Internet.La asignatura pretende cubrir las capas superiores de la arquitectura de redes, centrándonos en la única red universal, Internet. Así, estudiaremos el funcionamiento y administración de algunos servicios fundamentales de Internet, el servidor de nombres, el correo y el web, sin olvidar aplicaciones básicas de uso profesional y una introducción a las redes.

Los temas se acompañan de prácticas y al final de cada tema hay una colección de cuestiones resueltas. El calendario que se propone es el de prácticas para los grupos presenciales y de teoría y prácticas para el grupo semipresencial.

Internet

La importancia de Internet en nuestra vida diaria justifica la existencia de una asignatura dedicada a la gestión de los servicios de Intenet. Cuando escribimos Internet en mayúscula, nos referimos a una red concreta y muy popular. Se trata de una red de tipo internet (en minúscula), una red basada en el protocolo IP. Por encima del protocolo IP se implementan TCP (añade fiabilidad a las comunicaciones, controlando corrección extremo a extremo, con independencia de las trayectorias de cada datagrama individual y la suerte que haya podido sufrir) y UDP (acceso directo a IP). Estos protocolos permiten que varios programas de un mismo ordenador se pueden comunicar concurrentemente con programas de otros. TCP es tan empleado que a las redes IP se las suele llamar redes TCP/IP.En 1969 se creó la primera red internet, conocida como ARPANET. Esta red fue la conexión de ordenadores entre tres universidades en Californa y una en Utah, Estados Unidos y disponía de un conjunto de servicios muy pequeño.

Internet ha evolucionado rápidamente desde 1995, desarrollándose numerosos protocolos a nivel de aplicación e innumerables servicios. Uno de los servicios que más éxito ha tenido en Internet ha sido sido el World Wide Web (WWW, o "la Web"), hasta tal punto que que es habitual la confusión entre Internet y este término, quizá porque sobre la Web se construyen innumerables aplicaciones, de hecho la mayoría de las empleadas por el usuario final.

Repaso de TCP/IP

Para administrar un sistema que preste servicios de Internet, aparte de los conocimientos básicos en administración de sistemas operativos, es necesario conocer a fondo la configuración de la red. Por ello ahora repasamos los conceptos básicos de Internet y en los apéndices se incluyen numerosos y complejos ejemplos de configuración de redes.Arquitectura de Internet

Una red internet se apoya en el protocolo IP. Las ideas fundamentales de una red basada en IP son:- Cada ordenador conectado a la red tiene un número de protocolo IP (abreviadamente diremos una dirección IP o más brevemente, una IP) que debe ser único.

- Los datagramas IP se transmiten encapsulados en un protocolo de nivel inferior (ethernet, wifi, etc.).

- Diremos que una IP es directamente alcanzable si para llegar a ella basta con emplear el protocolo de nivel inferior.

- Si una IP no es directamente alcanzable, al menos un equipo directamente alcanzable (encaminador o router) se encargará de encaminar los datagramas hacia dicha IP.

- El encaminador estará, por otro interfaz, conectado a otra red con la misma situación, con lo que por inducción construimos la red internet. El resultado es una red fácilmente expansible.

- Qué conozca qué IPs son directamente alcanzables.

- Qué IP actuará de router para conectarlo con el resto de la red.

- Que las demás IPs de la red conozcan una ruta hacia él.

En IPv4, una IP tiene 32 bits. Para una escritura más cómoda, se escribe como x.x.x.x, donde x es un número de un byte. Así por ejemplo, 172.18.0.6 es la IP de este servidor y es la IP que este servidor ve de tu ordenador. Dada una IP, las IPs directamente alcanzables son IPs con un número similar, formando un conjunto determinado por la denominada máscara de red. Así 192.168.27.5/21 indica un conjunto de IPs cuyos 21 primeros bytes son los mismos. La primera sería 192.168.24.0 que no es una IP utilizable para un ordenador, sino que representa la dirección de la red, que se escribe como 192.168.24.0/21. La última es 192.168.31.255, que normalmente tampoco es utilizable y se denomina dirección de broadcast. Si no se especifica la máscara de red, según la IP se deduce una máscara implícita (redes de clase A, B, C, etc,).

Dentro del espectro de direcciones de Internet, existen ciertas IPs reservadas (a veces se les llama privadas) que se caracterizan por no ser nunca encaminadas dentro de Internet. Su próposito es que podamos construir otras redes IP (otras internets), separadas de Internet, pero con IPs que no coincidan con IPs que puedan estar usándose en Internet (las llamadas públicas para distinguirlas de las privadas). Estas IPs privadas son las 10.x.x.x, las 172.16.x.x y las 192.168.x.x. Es decir, que emplearemos estas IPs por ejemplo para montar una red en casa, separada de Internet, pero compatible. Obsérvese que las mismas IPs pueden usarse en muchos sitios, puesto que jamás se encaminan en Internet, no forman parte de ella.

El nivel inferior (enlace) no entiende las direcciones de IP, necesita una dirección física

(dirección MAC en el caso de Ethernet). Cuando un ordenador con una IP necesita acceder a otra IP de su red, usa el

nivel inferior, y a través del protocolo ARP, pregunta qué ordandor tiene la IP que busca y éste le responde cuál es su dirección en el protocolo

inferor, de modo que enviará los datagramas a esa dirección.

El comando: arp -na nos muestra las direcciones físicas de equipos de nuestra red que recientemente han conectado con el nuestro.

Se trata de una tabla donde se cachean durante un breve periodo de tiempo las direcciones obtenidas.

El protocolo RARP es el inverso de ARP, Este protocolo es necesario cuando arrancan ordenadores remotos (sin disco) que solo saben su dirección física almacenada en ROM del hardware de red, y necesitan su dirección IP para conectarse. Más avanzados son BOOTP y DHCP, que permiten suministrar como respuesta no sólo la IP que debe asignarse al equipo sino la dirección del encaminador y la dirección de los servidores de nombres que puede usar.

Un ejemplo de configuración básica de una red puede verse aquí.Veamos la configuración básica de una red. La figura muestra la clase C 194.1.2.0/24. La primera IP es la del router, del que no nos preocupamos de la parte conectada a Internet, pues operando por inducción entendemos correctamente configurada. Debemos recordar ahora que lo más importante es que los paquetes destinados a esta clase C se encaminen en el resto de Internet hacia este router, cosa que damos por supuesta. Ahora nos queda configurar la red correctamente. Por simetría, basta con escoger cualquier equipo, en la figura lo hemos marcado con una A. Inicialmente ejecutamos el comando:

ip link set dev eth0 upque provoca la carga los módulos del kernel necesarios (suponiendo module autoload) y levanta la interfaz eth0. Este comando no lo repetiremos en los demás ejemplos.

| A | |||||

| 194.1.2.2 |

|||||

| 194.1.2.3 |

|||||

| 194.1.2.1 |

|||||

| 194.1.2.5 |

|||||

| eth0 |

ip a a 194.1.2.2/24 dev eth0 |

Esta es la configuración básica de un equipo con una IP de Internet. Dispone de una IP sobre el interfaz eth0 y al añadir la IP, el comando ip amablemente nos enruta la red local, con lo que el comando marcado con # no necesita ejecutarse. |

ip r a default via 194.1.2.1 |

Al final añadimos una ruta por defecto a través de un router que pertenece a la red que acabamos de enrutar. |

Encaminamiento ^

En el IP clásico, se usa una tabla que asocia redes con las pasarelas por las que estas pueden ser alcanzadas, esta tabla estará presente tanto en máquinas que actúen como encaminador como en otras que sean simples hosts. Cada entrada de la tabla consiste en:- Un destino, es decir la IP que se puede alcanzar, que puede ser una red. Se usa la partícula default para referirse a el resto de las direcciones posibles.

- Una distancia, que indica el número de saltos que se darán para llegar al destino, es habitualmente cero si la configuración es manual,

- Una máscara, que determina el tamaño de la red destino, puede introducirse manual o automáticamente (según la clase A, B,C).

- Una pasarela (encaminador, router).

- Una interfaz.

- Las entradas se examinan por orden, determinado por el tamaño de la red destino, las más pequeñas primeroi, teniendo en cuenta que un equipo es una red de tamaño 1 y la ruta por defecto es la red mayor.

- Cuando se encuentra una red que contiene la IP destino se toma esta entrada y el paquete se transmite:

- por el interfaz que indica

- directamente o a través de la pasarela si está indicada.

Las necesidades del enrutamiento actual han llevado a que el TCP/IP clásico sufra modificaciones.

Por ello debemos conocer como selecciona el kernel la IP de origen y si procede, forzar la selección de una determinada IP cuando nos interese. Las reglas son:

- La aplicación origen selecciona ya una IP mediante la llamada al sistema bind. El kernel lo respeta y selecciona además la ruta correspondiente.

- Las tablas de rutas contienen una ruta para el destino dada con el parámetro src del comando ip route

- Determinada la ruta, el kernel selecciona la primera IP válida con el ámbito (scope) adecuado que esté en la misma subred que el encaminador seleccionado.

- Si no, se selecciona la primera IP con el ámbito adecuado.

Una sola tabla de encaminamiento no satisface las necesidades del enrutamiento actual. Actualmente pueden definirse varias tablas de enrutamiento y selectores que determinan cuál es la que va a emplearse. Así un selector predefinido establece cual es la tabla principal, compatibilizando con el enrutamiento clásico, pero podemos definir nuevas tablas y selectores que determinen qué tabla usar. Estos selectores trabajan con diversos parámetro, destacando la IP origen y la IP destino.

Otro elemento importante del encaminamiento actual es el NAT (traducción de red), realizado por los routers.

En el caso del source NAT (SNAT), cuando un paquete IP llega al router, éste sustituye la IP de origen

del paquete por la suya, y reenvía el paquete, de modo que el destinatario lo recibe como si viniera del router.

Al devolver la respuesta, ésta llega al router, quien la reenvía al origen real. Obviamente el router tiene

que recordar todas y cada una de las transformaciones realizadas para reenviar cada una a su origen real. Éste es el

mecanismo que emplean los routers domésticos para que diversos ordenadores de una red local puedan acceder a

Internet con una sola IP válida de Internet, la IP del router.

Frente a SNAT, en el DNAT (destination NAT) la IP cambiada es la IP destino. Este es el mecanismo que

emplean los routers domésticos para redirigir las peticiones que llegan a la IP pública de Internet, a

un determinado equipo dentro de una red local de IPs privadas, necesario para que funciones ciertos programas, como

eMule.

Túneles ^

El tunneling es una técnica de empaquetamiento. Consiste en añadir nuevas capas IP sobre un soporte IP ya existente. Supongamos dos ordenadores conectados a Internet, cada uno con una IP válida, pero pertenecientes a dos redes completamente distintas. Cuando uno quiere conectar con el otro sólo tiene que especificar el destino, y los routers intermedios se encargarán de encaminar los paquetes. Podemos imaginar que ambos están unidos por un cable virtual sobre el que podemos establecer sesiones telnet o servicios HTTP. Nada nos impide, sobre este cable virtual, establecer otra estructura IP. En este momento Internet actuará como un túnel para los nuevos paquetes IP que viajarán empaquetados en la estructura IP válida en internet. Entre ambas capas IP pueden existir otros protocolos. Si no los hay será un túnel IP-IP, pero puede haber túneles IP-GRE-IP, IP-PPP-IP, etc. En los apéndices hay un ejemplo de túnel gre.TCP ^

El protocolo IP permite transferir información de un ordenador a otro, pero no permite distinguir la naturaleza de la misma. Por encima de IP, el protocolo TCP añade un atributo, el puerto, que se emplea para indicar el tipo de información que se está intercambiando. Además, el protocolo garantiza que los datos serán entregados en su destino sin errores y en el mismo orden en que que fuerón enviados.La cuádrupla (IP origen, puerto origen, IP destino, puerto destino) determina una comunicación entre dos equipos y desde los programas se realiza a través de los sockets. Los sockets son puntos de acceso desde los programas al TCP/IP, manejándose como descriptores de fichero. Los socket no son exclusivos de TCP, aparecen en otros protocolos, como UPD.

Modelo Cliente/Servidor ^

Este modelo consiste en asignar roles a los ordenadores de la red. El ordenador que hace el rol de servidor se encarga de tener una aplicación escuchando peticiones de un determinado puerto. Cuando al servidor le llega una petición al puerto responde al cliente y asi se crea un servicio. El ordenador que hace el rol de cliente se encarga de realizar peticiones al servidor por dicho puerto. Obviamente, un ordenador puede dar varios servicios y ser a su vez cliente de muchos servicios.Hay una estandarización por la que se asocian puertos y servicios, por ejemplo para conexiones FTP se utiliza el puerto 21. Se pueden definir hasta 216 puertos en un ordenador, la única resticción es que el sistema operativo no permite al usuario utilize puertos menores al 1024, pues son lo que se usan para definir los principales servicios del sistema. Si se quieren definir servicios en los puertos menores al 1024 los tiene que definir el administrador.

Estos son los principales servicios, una lista completa se halla en /etc/services| Puerto | Servicio | Programas servidores del servicio |

|---|---|---|

| 21 | ftp | ftpd,proftpd,vsftpd |

| 22 | ssh | sshd |

| 23 | telnet | telned |

| 25 | smtp | sendmail,postfix,qmail |

| 53 | DNS | named |

| 80 | WEB | apache |

| 110 | pop3 | in_pop3d, courier_pop, cyrus_pop |

| 143 | imap | in_imapd, courier_imap, cyrus_imap |

| 443 | https | mismos que http |

| 992 | pop3s | mismos que pop3 con una capa TLS |

| 993 | imaps | mismos que imap con una capa TLS |

Cuestiones del tema ^

Nota: Lo que realmente sucede es otra cosa, pruébalo y encuentra una explicación.

- Una página web me muestra (entre otras cosas) una imagen, cuya URL quiero averiguar.

Cuando pulso el botón derecho para desplegar el menú contextual me dice que el botón derecho está deshabilitado. ¿Qué puedo hacer?

Resp.Deshabilitar el javascript.

- Una página web me muestra (entre otras cosas) una imagen, cuya URL quiero averiguar.

Pulso el botón derecho para desplegar el menú contextual, eligo "Ver imagen" y me sale una imagen transparente de 1 pixel.

¿A qué se puede deber? ¿Cómo podré sacar la imagen que quiero ver?

Resp.La imágen que veo es el background de una imágen de 1 pixel expandida al tamaño del fondo. Para ver la original, puedo elegir "Ver información de la página" y en la lista de "Media" veré la imagen.

Lo importante es tener claro que es algo que está sucediendo a nivel del cliente y por más que lo intenten, yo siempre podré manipular el cliente. Probablemente existen otras formas de intentar evitarlo, como divs con fondo transparente sobre el texto, pero, inisito, siempre bajo el control del cliente.

En el caso 2, el cliente inicia primero vncviewer -listen y el servidor puede ejecutar x11vnc -conect hostcliente 5500 donde 5500 es el puerto que nos indique vncviewer -listen. También puede usarse en el cliente vncconnect.

La utilidad práctica le modo Listen es hacer mantenimiento remoto de ordenadores que están detrás de un cortafuegos, el técnico tiene un ordenador que sí puede recibir conexiones remotas, pero el cliente no, así que el técnico le dice al cliente que lance el modo Listen contra su oordenador.

Aplicaciones básicas ^

El súper servidor Inetd

Los programas que proporcionan servicios de aplicación a través de la red se llaman demonios. Un demonio es un programa que abre un puerto, comúnmente un puerto de algún servicio bien conocido, y espera conexiones entrantes en él. Si ocurre una, el demonio crea un proceso hijo que acepta la conexión, mientras que el proceso padre continúa escuchando más peticiones. Este mecanismo funciona bien, pero tiene unas pocas desventajas; al menos una instancia de cada posible servicio que se quiera proporcionar, debe estar activa en memoria a todas horas. Además, la rutina software que hace la escucha y la gestión del puerto tiene que ser replicada en cada uno de los demonios de red.Para superar estas ineficiencias, muchas instalaciones Unix ejecutan un demonio de red especial, el cual debe ser considerado como un súper servidor. Este demonio crea sockets en nombre de cada uno de los servicios y escucha en todos ellos simultáneamente. Cuando una conexión entrante es recibida en cualquiera de esos sockets, el súper servidor acepta la conexión y replica el servicio especificado para ese puerto, pasando el socket a gestionarse a través del proceso hijo. El servidor entonces, vuelve a la escucha. El súper servidor más común se llama inetd, el Demonio de Internet. Se inicia en tiempo de arranque del sistema y toma la lista de servicios que ha de gestionar de un fichero de iniciación llamado /etc/inetd.conf, donde se especifica el programa que debe lanzar para tratar el servicio solicitado.

Ventajas de usar inetd:

- La aplicación que trata el servicio no sabe nada de TCP/IP.

- La aplicación no consume recursos si nadie gasta el servicio, sólo esta activo inetd.

- Útil para aplicaciones que se usen de forma esporádica o para aplicaciones de sesión; pero es muy poco eficiente para servicios que reciben muchas conexiones, como WWW.

- Ineficiente cuando la carga de los archivos de configuración de la aplicación es muy costosa.

Telnet

Telnet es un protocolo informático que emula un terminal remoto para conectarse a una máquina multiusuario. El servidor escucha el puerto 23 y el cliente conecta con él cuando desea mantener una sesión remota. La conexión TCP permanece abierta durante toda la sesión, es decir que la sesión de trabajo remoto dura lo mismo que la sesión TCP.El cliente telnet intenta realizar la emulación de un terminal físico (actualmente en desuso) y por ello, primero negocia el modelo de terminal a emular, frecuentemente un VT100 o superior. A partir de ahí, el cliente tiene la sensación de que esta en la máquina remota ya que todo lo que teclea lo manda a la máquina remota y todo lo que produce esta lo recibe el cliente.

Este servicio solo sirve para acceder en modo terminal, es decir, sin gráficos, pero fue una herramienta muy útil

para reparar problemas a distancia. También se utilizó para consultar datos a distancia, como datos personales accesibles

a través de internet, información bibliogáfica,etc.

Los requisitos para acceder a este servicio son muy sencillos: conocer el nombre y la dirección de servidor remoto y

estar autorizados mediante un identificador de usuario y contraseña para poder utilizarlo, y es que, claro está,

el servidor antes de permitir acceso invoca al programa login para autenticar al usuario remoto, igual

que en un terminal físico de un equipo multiusuario.

El principal problema de este servicio es de seguridad ya que todos los datos que se envian y se reciben se envian por la red sin cifrar. Estos datos incluyen el usuario y la contraseña, por tanto, si en el momento de la autenticación, alguien está espiando la red podría obtener estos datos y conectarse a la máquina usurpando la identidad del propietario de la contraseña. Por estas y otras razones éste servicio ha sido masivamente reemplazado por ssh. No obstante, por su naturaleza sencilla de teminal remoto, seguimos empleándolo para realizar conexiones remotas buscando depurar protocolos de más alto nivel como SMTP, POP, HTTP, etc., como veremos en la práctica correspondiente.

FTP

El servicio de transferencia de ficheros permite transferir ficheros entre ordenadores utilizando el protocolo FTP (File Transfer Protocol). Aunque el término FTP hace referencia al protocolo empleado, se suele utilizar indistintamente para nombrar tanto el protocolo como el servicio asociado. Si disponemos de un ordenador que presta dicho servicio y, por otra parte, de un cliente FTP, podremos transferir ficheros desde el cliente hasta el servidor o viceversa. En general es un servicio que requiere autenticación, aunque existen servidores abiertos (se accede con un usuario genérico denominado ftp o anonymous.El protocolo FTP utiliza el puerto 21 para la conexión entre cliente y servidor, pero para la transferencia de datos se solía emplear el puerto 22, aunque está en desuso. También cabe destacar que el servicio FTP no ofrece integridad alguna de los datos transmitidos y que los datos no se transportan cifrados, como hace por ejemplo scp.

Respecto a la transmisión de datos, existen dos modos. En el modo activo, el originalmente habitual en el FTP, el cliente pide una operación al servidor, pero es éste quien la realiza, es decir, en el momento de realizar una petición de un recurso, será el servidor quién conecte con el cliente. El problema de este modo es que hoy en día es habitual que el cliente esté detrás de un NAT, lo que requiere usar el modo pasivo. En este modo, es el cliente quien inicia todas las conexiones, y se realizan por pueros que se negocian dinámicamente.

El protocolo FTP se compone de una serie de comandos que el cliente envía al servidor solicitando las distintas operaciones que pueden relizarse.

A nivel de uso, a la hora de transferir ficheros hay dos tipos de transferencias posibles, modo texto y binario. Es fundamental establecer el tipo de transferencia adecuado para cada fichero, pues en caso contrario el resultado de la transferencia sería un fichero no válido. La transferencia en modo binario es la requerida en la mayoría de los casos. Al utilizar este modo de transferencia, el fichero que obtenemos es exactamente igual al fichero original.

El problema se plantea en el caso de los ficheros de texto, pues éstos presentan algunas diferencias en función del sistema en el que estemos trabajando. Por ejemplo, en Linux se utiliza un único carácter para representar un salto de línea en un fichero de texto, mientras que en DOS/Windows son necesarios dos caracteres. Si transferimos en modo binario un fichero de texto desde Windows hasta una máquina Linux, el fichero obtenido será exactamente igual al original, pero los editores de texto podrían no reconocerlo de forma adecuada, ya que la representación de los finales de línea no sería la esperada (sobraría un carácter por línea). Del mismo modo, si enviásemos en modo binario un fichero de texto desde una máquina Linux hasta un sistema Windows, el final de cada línea sería incorrecto (faltaría un carácter por cada línea). Cuando establecemos la transferencia en modo texto, los ficheros son modificados en la forma necesaria según el tipo de los sistemas origen y destino. Es decir, los ficheros obtenidos no son "exactamente" iguales a los originales, sino que han sido modificados para adaptarlos al nuevo sistema. Por otra parte, si transfiriésemos en modo texto un fichero binario (por ejemplo, una imagen en formato jpg), se realizarían modificaciones sobre el mismo durante el proceso de transferencia, por lo que el resultado sería un fichero no válido.

El cliente tradicional FTP es un cliente en línea de comandos. Éste cliente muestra un inductor y el usuario introduce comandos. Estos comandos son muy similares a los del propio protocolo FTP, pero no deben confundirse. El comando de cliente denominado site permite enviar comandos del protocolo FTP al servidor directamente. Los clientes visuales, como Filezilla, son hoy en día más habituales, pues el usuario no necesita conocer ningún comando. Ambos tipos de cliente los ensayaremos en la práctica correspondiente. Poner los comando sdel protocolo, no los del cliente.

Sobre la realización de las prácticas ^

Para la realización de las prácticas de esta asignatura necesitas tener una cuenta en al.nisu.org. Probablemente tu profesor ya la ha creado, para acceder puedes establecer tú mismo la contraseña, simplemente acude a la página principal de dicho servidor.Aunque los enunciados de las prácticas están pensados en su mayoría para que puedas realizarlas en casa, lo normal es realizarlas en los laboratorios dentro del horario. Dichos laboratorios no disponen de la integración en el sistema de autenticación de la UJI. Es decir, cuando arrancas el Linux (o Windows) instalado dispones de un ususario genérico usuario. El inconveniente es que no puedes guardar ninguna configuración personalizada de tus aplicaciones. Además, todo lo que dejas en el disco duro queda a la disposición de otros estudiantes y se borra periódicamente.

Para resolver el problema, cuando Linux arranca, una vez ha iniciado el kernel, mantén pulsada la tecla de borrar (la que está encima de "Intro"). Te solicitará usuario y contraseña (la de Nisu, no la de la UJI) y te creará un usuario local con tu alxxxxxx. A partir de ahí podrás trabajar con tu usuario, y tus archivos se guardarán, no en local, sino en red, pues tu directrorio local (del PC del laboratorio) se ha montado sobre el directrorio home_aulas que tienes en tu cuenta en Nisu, que obviamente no debes borrar. Como resultado, nada de lo que guardes en tus directorios queda en el PC, sino que se conserva en Nisu para la próxima sesión.

A esta situación le denominaremos usuario autenticado en el laboratorio.

Comandos r ^

Estos comandos han sido también superados por SSH, que incorpora sus funciones incluso a nivel de configuración. No obstante, al ser mucho más rapido su setup, se emplean en redes locales con alto grado de confianza, como por ejemplo un clúster de computación con procesos distribuidos. Los comandos r son:- rexec se utiliza para ejecutar un programa en otra máquina. Un ejemplo de su uso sería rexec B programa, siendo B la máquina donde va a ejecutarse el programa. No suele emplearse directamente por el usuario sino por aplicaciones, para el usuario es más cómodo el rsh.

- rlogin [-l usuario] servidor permite abrir una sesión de trabajo en el servidor, similar a un telnet. Cuando el servidor recibe la petición:

- Comprueba que el puerto origen es menor que 1024. Así sabe que es el programa originalmente instalado por el administrador de la máquina cliente.

- El programa cliente le envía el usuario que ejecuta la petición, que puede ser distinto del usuario solicitado con la opción -l.

- Consulta el fichero /etc/hosts.equiv. Si el ordenador cliente está en la lista lo admite si el nombre de usuario es el mismo.

- Si no, consulta el archivo ~/.rhosts (del usuario solicitado). Este archivo se compone de líneas de la forma máquina [usuario cliente]. Si la pareja (máquina cliente, usuario cliente) figura en él, lo admite.

- Si no, pide la contraseña del usuario solicitado.

- rsh [-l usuario] servidor comando argumentos, ejecuta el comando en la máquina remota. El proceso de autenticación es como el de rlogin, pero no pide la contraseña si el proceso automático falla, simplemente rechaza la operación. El comando rsh se comporta como rlogin cuando no se especifica ningún comando.

- rcp ficheros [usuario@]servidor:[path], copia los ficheros en la máquina servidor accediendo con el correpondiente usuario. El procedimiento de autenticación es el de rlogin. Si el path es un fichero sólo puede copiarse un fichero, si es un directorio pueden copiarse varios. Obsérvese que rcp unfichero unservidor:otrofichero es lo mismo que rsh <unfichero unservidor "cat >otrofichero". La opcion -p realiza la copia preservando la hora y los permisos del fichero.

SSH ^

Podemos pensar en SSH como un protocolo pensado para dotar de seguridad a telnet o los comandos r. De hecho los comandos ssh y scp heredan la sintaxis y el comportamiento global de rsh y rcp respectivamente. Vemos muy brevemente las características nuevas de ssh. Para entenderlas bien se requiere conocer un minimo de criptografía de llave pública.- En primer lugar la transmisión de datos se realiza cifrada.

Para ello el cliente debe conocer la llave pública del servidor o aceptarla la primera vez, con las consideraciones de seguridad implicadas.

A partir de ahí se establece una llave de sesión y se cifra la transmisión. - La autenticación puede ser por contraseña o mediante un par de llaves.

- En el caso de usar contraseña, simple pero incómodo, la contraseña es solicitada cada vez, a diferencia de rsh. Obviamente es la contraseña que el usuario dispone en el servidor, como en rlogin.

- En el caso del par de llaves, el cliente debe disponer de un par de llaves (que puede haber generado previamente con ssh-keygen),

comúnmente de tipo RSA. La llave privada estará en el cliente, normalmente almacenada en ~/.ssh/id_rsa, la llave pública en ~/.ssh/id_rsa.pub.

Si el contenido de este archivo ha sido añadido al archivo ~/.ssh/authorized_keys del servidor, funcionará la autenticación mediante par de llaves. Si la llave privada está protegida por contraseña, ésta se solicitará al cliente en el momento de cargarla. No debe confundirse con la contraseña del servidor, que no interviene en este modo de autenticación.

- Permite redirección de puertos, algo similar a un túnel. Se realiza especificando: -L puerto_local:servidor:puerto_remoto y -R puerto_remoto:maquina_local:puerto_local. En los ejemplos veremos cómo usarlo.

- Permite redireccionar las Xwindow, usando la opción -X.

Para ello en el remoto se crea un display virtual que es redireccionado al local, mejorándose la transmisión si se emplea además la compresión de datos (con -C).

Para poder comprender lo explicado, es necesario ver algunos ejemplos y realizar la práctica.

Preparación del entorno con un par de llaves

Queremos acceder a un servidor al que tenemos acceso SSH usando autenticación mediante llave RSA. Podemos hacerlo usando ssh-copy-id, pero lo haremos a mano:ssh-keygen -t rsa | Esto sólo lo hacemos si no tenemos ya una llave. Si ya disponemos de ella, nos saltaremos este paso. Podemos dejar la contraseña vacía. |

cat ~/.ssh/id_rsa.pub | Simplemente visualizamos la llave pública que se ha generado. |

ssh servidor "cat >>~/.ssh/authorized_keys" <~/.ssh/id_rsa.pub | Añade al fichero de llaves autorizadas del servidor la llave que deseamos. Aquí solicitará la contraseña del servidor. |

ssh servidor ls | Comprobamos que funciona: lista los ficheros sin pedir ninguna contraseña. |

Acceso a puertos bloqueados

Supongamos que desde casa quiero enviar correo con thunderbird usando como servidor saliente un ordenador que está detras de un cortafuegos y no tengo acceso a su puerto 25. No obstante tengo acceso SSH a ese ordenador.Configuro entonces thunderbird para que use como servidor saliente localhost, puerto 2500, y ejecuto:

ssh -fN -L 2500:localhost:25 miuser@elservidorEsto provoca una conexión SSH con el servidor, pero que no hace nada (-N), simplemente se queda en marcha para redirigir puertos, y además no me bloquea el terminal (-f provoca un fork después de la autenticación y la aplicación se queda en segundo plano). La redirección de puertos (-L) hace que cualquier conexión a local por el puerto 2500 se envíe por SSH y se realice en el servidor una conexión a él mismo (localhost) por el puerto 25.

Si no tuviera acceso SSH al servidor de correo, pero sí a otra máquina desde donde sí puedo acceder al puerto 25 del servidor, haría:

ssh -fN -L 2500:elservidor:25 miuser@otramaquinade modo que las peticiones al 2500 de mi máquina se envían por SSHa la otra máquina remota, y ésta las reenvía al servidor, puerto 25. Es decir, que la conexión SSH entre mi ordenador y la otra máquina es como un tunel que transfiere la conexión a mi ordenador en el puerto 2500 al servidor en el puerto 25.

Uso remoto de aplicaciones locales

El clauer se opera a través de un demonio que escucha peticiones por el puerto 969, pero sólo escucha la IP 127.0.0.1, es decir que sólo pueden operar aplicaciones locales. Meto el clauer en en mi ordenador pero quiero que pueda usarlo un firefox arranco en una máquina remota (donde no hay demonio del clauer). Para ello hago:ssh -fN -R 969:localhost:969 root@maquina | Necesito ser administrador en la máquina remota para poder escuchar ese puerto, lanzo el proceso con -fN para que sólo redirija puertos y no moleste. |

ssh -X user@maquina firefox | Ejecuto firefox con redirección X. |

Uso del agente, escenario 1

Sean dos servidores, tengo una llave privada en mi ordenador que me da acceso a ambos, pero para acceder a servidor2 tengo que pasar por servidor1, que no tiene copia de la llave.eval $(ssh-agent) | Arranco el agente, sólo si no lo está. |

ssh-add | Añado mi llave privada. |

ssh -A servidor1 | Entro en servidor1, manteniendo la conexión con el agente. |

ssh servidor2 | Desde servidor1 accedo a servidor2. Como tengo la conexión con el agente de mi ordenador, uso la llave, que no está copiada en servidor1. |

Uso del agente, escenario 2

Sean dos servidores, la llave para acceder a servidor1 la tengo yo, pero la de acceder a servidor2 está en servidor1 y quiero acceder a servidor2 desde mi casa.ssh -A servidor1 | Supongo el agente arrancado, accedo a servidor1 propagando la conexión con el agente que está en mi ordenador. |

ssh-add | En servidor1 añado la llave que hay allí guardada, al agente de mi casa. |

exit | Vuelvo a mi ordenador. Esos tres comandos pueden hacerse con uno solo. |

ssh servidor2 | Ya puedo entrar en servidor2 porque en el agente de mi casa tengo la llave copiada. |

Uso del agente, escenario 3

Sean diez servidores. Accedo a los servidores 1...9 a través del 0, pero ni mi ordenador ni el servidor 0 tienen la llave que me da acceso a los demás, está en servidor9. Quiero copiar un mismo fichero de mi ordenador a los 9 servidores 1...9.ssh -A servidor0 ssh -A servidor9 ssh-add | Con el agente inicado en mi ordenador, accedo al servidor 0 manteniendo la conexión con mi agente, pero sólo para ejecutar el comando que accede al servidor 9, donde cargo la llave. Sigo en mi ordenador, no he entrado en ningún servidor. |

for s in 1 2 3 4 5 6 7 8 9; do | Para cada servidor 1...9, copio el fichero pasando por el servidor 0. Obsérvese la necesidad de comillas " fuera y comillas ' dentro. Ver las cuestiones del tema. |

Rsync ^

Rsync es una excelente aplicación para mantener copias idénticas de directorios en dos ordenadores, incluso para copiar archivos sueltos entre dos máquinas. Es incluso recomendable para copiar archivos grandes en un mismo ordenador por poder establecer una velocidad de copia controlada que no aumente la carga del sistema. Uno de los puntos de interés de Rsync es su capacidad de transmitir sólo aquellos datos que han sido modificados entre el origen y el destino.Se puede usar en dos modos básicos: el remoto es un servidor o el remoto es un esclavo.

El remoto es esclavo

Se requiere un modo externo de conectar con la máquina remota (por defecto ssh). No es necesario que haya un servidor Rsync funcionando, sólo que esté disponible el programa rsync en ambas máquinas. Se identifica este modo por la especificación del remoto según servidor:objeto. Ejemplo:rsync -e ssh --bwlimit=10 -acvP *.avi mon@servidor:sueltos/ | Conectará con el servidor remoto vía ssh y arrancará una instancia de rsync en modo esclavo (--server --sender). El resultado es que copiará en servidor los archivos ".avi" del directorio actual utilizando como transporte una sessión SSH. En servidor debe existir el usuario mon, el directorio sueltos y la autenticación será la que exija la sesión SSH. Los archivos se depositarán en el directorio sueltos y la copia se realizará como mucho a 10kbytes/seg. |

El remoto es servidor

Este modo se establece porque requerimos el objeto remoto mediante la especificación servidor:módulo/objeto.Por una parte, en el servidor, como root defino en /etc/rsync.conf los módulos que quiero, por ejemplo:

[programas] | Definimos el módulo programas. |

path = /home/pepe/prgs | Su directorio raíz es éste y forzamos chroot que mejora la seguridad, el cliente no tiene por qué saberlo. |

read only = no | Permitimos escritura. |

uid = pepe | Este es el usuario y el grupo del servidor con que rsync accederá a los archivos, el cliente no tiene porqué conocerlo. |

auth users = manolo | Este es el usuario que debe poner el cliente, la contraseña en el archivo /etc/rsyncd.secrets. |

rsync -avcP *.c manolo@servidor::programas/mios/ | Copiará manteniendo los permisos y demás, combrobando checksum y mostrando progreso los archivos ".c" del directorio actual

a la máquina servidor.

Al especificar el módulo programas, se requiere manolo como identificación. Debe de existir en el servidor el directorio /home/pepe/prgs/mios, que es donde se copiarán los archivos. |

rsync -avP -e ssh *.c pepe@servidor::programas/mios/ | Conectará con el servidor por SSH, usuario pepe, y entonces arrancará en remoto una instancia de rsync en modo servidor (--server --daemon). En este caso usar un usuario propio de Rsync no tendría sentido, por lo que es conveniente que, al ser a nivel de usuario y no de sistema, rsyncd.conf esté en el directorio HOME del usuario pepe y no requiera ninguna autenticación extra, ya que la autenticación ha sido por SSH. |

[programas] | Éste podría ser el aspecto del fichero rsyncd.conf del usuario pepe. No puede usar chroot, pues es una operación privilegiada del administrador, pero el funcionamiento es el mismo, chroot sólo es una medida de seguridad extra. Como he comentado, no es necesario un fichero de autenticación ni especificar un usuario propio de Rsync, pues el usuario es pepe y se ha autenticado vía SSH. |

command="rsync --server --daemon --config=rsyncd.conf ."de modo que cuando se autentique con su llave se ejecuta ese comando. En rsyncd.conf de mi HOME debo colocar:

[ejemplo] | El cliente sólo podrá acceder a cosas. No puedo usar chroot porque rsyncd no es ejecutado por el administrador. |

rsync -e ssh yomismo@servidor:: | Le dirá qué modulos están disponibles. |

rsync -e ssh -a yomismo@servidor::cosas/. . | Copiará el contenido del directorio remoto al directorio actual. |

rsync -e ssh -a yomismo@servidor::cosas/.. | No hace caso del .. , sólo conseguirá listar el directorio cosas. |

Notar también que si queremos montar un servidor rsync autónomo, basta con ejecutar: rsync --daemon, pudiendo cambiar el puerto por defecto (873) con la opción --port, y por supuesto el archivo de configuración.

Otros usos ^

La operación de mover un archivo grande de un disco duro a otro implica copia de datos. En el caso de discos IDE usar mvsuele sobrecargar el sistema. Una solución es:#!/bin/bash | Creamos este script del shell que lee la carga del sistema (le quita el punto) y la almacena en la variable l. |

[ $l -le 200 ] && break | Si la carga es menor que dos, sale del bucle, si es mayor espera 5 segundos. |

rsync -aP --bwlimit=5000 "$1" "$2" && rm "$1" | Realiza la copia con un límite de 5Mbytes/seg de velocidad y si todo va bien borra el original. |

dd if=/dev/null seek=102400 bs=102400 count=0 of=ficherocrea un archivo de 10Gigas de tamaño, pero que en el disco ocupa 0 bytes. Si copiamos este archivo con scp, la copia creada, local o remota, sí que reserva todo el espacio en disco, en el ejemplo 10Gigas. Si especificamos la opción -S en rsync, logramos que el rsync remoto respete el uso de disco, de modo que el archivo copiado sólo ocupa los bloques realmente usados en el original, en el caso del ejemplo anterior, ocupará igualmente 0 bytes.

Network File System (NFS) ^

Sistema de ficheros remoto que permite compartir archivos entre un servidor y varios clientes. Se aconseja su uso para redes locales, puesto que la transferencia de todos esos datos puede ser pesada, pese a emplear UDP sobre IP y no TCP.Es importante señalar que está altamente integrado en los sistemas Unix, es decir, que un usuario que use un directorio remoto apenas percibe la diferencia con su sistema local. También que manteniene perfectamente la coherencia del sistema de ficheros, por ejemplo, si desde varios equipos de accede al mismo directorio, y se crea un archivo en él, todos los equipos ven los cambios de forma inmediata. Realmente lo que sucede es que los equipos cliente realizan peticiones RPC al servidor que es quien realiza los cambios, sin generar incoherencias en el sistema de archivos real. Los equipos cliente no perciben el sistema como un "disco" sino como "directorio remoto".

El servidor comparte directorios previamente montados, no importa el tipo de sistema de archivos que se trate. Para compartir un directorio, el servidor debe incluirlo en el erchivo /etc/exports, con el formato:

directorio maquina(opciones),maquina(opciones),...La máquina puede ser una sola o un conjunto determinado por nombre o IP, de modo que *.uji.es significaría todas las máquinas cuyo nombre termine en .uji.es y 192.168.* todas las IPs que comiencen por 192.168. Las opciones más relevantes son rw o ro y no_root_squash. Esta última anula una funcionalidad del NFS por la que los archivos del root del directorio compartido son vistos por el cliente como propiedad de nobody.

El servidor debe tener instalados y en marcha los demonios rpc.mountd y rpc.nfsd, o alternativamente usar el servidor integrado en el kernel. Sólo el administrador puede decidir lo que se comparte, pues debe expresarse en /etc/exports.

El equipo cliente, para poder emplear el directorio compartido, debe montarlo como cualquier otro sistema de archivos, en este caso de tipo nfs, según:

mount -t nfs servidor:directorio_exportado driectorio_localDeducimos que el cliente debe ser administrador y que el tipo de sistema de ficheros nfs debe estar disponible en el kernel.

Como ejemplo, supongamos que tenemos dos equipos administrados por la misma persona y que en ambos están los mismos usuarios. Queremos aprovechar los dos discos de los ordenadores para los distintos usuarios. Para ello el equipo A exporta /home y el equipo B exporta /home2. Los usuarios se crean aleatoriamente en /home y /home2. El equipo B crea el /home vacío y monta el /home de A. El equipo A crea el /home2 vacío y monta el /home2 de B. De este modo un usuario accede al equipo que quiere y accede a sus archivos sin problemas, puede que en local o puede que en remoto, de forma transparente.

Cuestiones del tema ^

for s in 1 2 3 4 5 6 7 8 9; doSi hay espacios en blanco el shell necesita que ponga comillas en el nombre:

ssh -A servidor0 "scp fichero servidor$s;"

done

ssh -A servidor0 "scp 'fichero' servidor$s;"En el caso de hacerlo sin scp es más complejo:

ssh -A servidor0 "ssh servidor$s 'cat >\"fichero\"'" <"fichero"

ssh -fn MAQ2 "while true; do xwd -display :0 -name miVentanita | convert - gif:- \ | ssh MAQ1 'cat >volcado.gif'; sleep 1m; done"1. ¿Por qué -fn ? 2. ¿Por qué las comillas en el cat? 3. ¿Qué pasaría si no las pusiera? 4. ¿Y si pusiera ssh MAQ1 cat \>volcado.gif? 5. ¿Cuándo terminará el

#!/bin/bash

bs=10240

if [ ! "$1" ]; then

echo "$0 host:orig destino"

exit 1

fi

d=${2:-.}

h=${1%%:*}

if [ "$1" = "$h" ]; then

echo host:fichero

exit 1

fi

f=${1#$h:}

if [ -d "$d" ]; then

d="$d/${f##*/}"

fi

ta=$(ssh -n "$h" "find '$f' -printf '%s'")

ta=$[ta]

if [ $ta -eq 0 ]; then

echo fichero "$1" inexistente, inaccesible o vacío

exit 1

fi

if [ ! -f "$d" ]; then

dp="${d%/*}/.${d##*/}.$(date +%s)$$"

trap "mv '$dp' '$d'" exit

# aquí empieza lo importante

dd bs=1 seek=$ta count=0 if=/dev/null of="$dp" 2>/dev/null

n=$[ta/20/bs+1]

for ((i=0; i<ta/bs; i+=n)); do

ssh -n "$h" "dd if='$f' bs=$bs skip=$i count=$n 2>/dev/null" |

dd conv=notrunc bs=$bs seek=$i of="$dp" 2>/dev/null &

sleep 5;

done

wait

# hasta aquí

trap exit

mv "$dp" "$d"

fi

rsync -e ssh -a -p "$1" "$d"

- ¿qué hace cada ssh del bucle for?

- ¿por qué sleep 5?

- ¿cuántos ssh puede llegar a haber a la vez?

- ¿qué objetivo puede perseguir tantos ssh simultáneos?

- ¿para qué el rsync al final?

- si lo pruebas, este script no te funcionará sobre al.nisu.org. cambia sleep 5 por sleep 60 y prueba a ver.

rsync -e ssh -aP MAQ:archivo .nos trae el archivo de la máquina remota. Explica qué hace el comando:

rsync -e "ssh MAQ" -aP "":archivo .y por qué ¿Podrías forzar un strace de ambos rsync?

Razona lo que hace el comando

rsync -e "ssh -A MAQ_INT ssh" -aP MAQ:archivo .y por qué es necesaria la opción -A. Lo mejor para entenderlo es que lo pruebes.

eval $(ssh-agent) ssh-add ssh -A B ssh C comando

command="ls" ssh-rsa AAAAB............PPsKEZk= pepito@jame

Si uso rsync, deberé usar un bucle en cada ordenador, pues los archivos no estarán enteros. Es realmente complejo, porque además, rsync usa nombres de archivo temporales imprevisibles. Podria ser algo como:

ord_ant=elmio ln -s fichero temporal.$$ for ord in otro_ord otro_mas ... ; do ssh -f $ord " while true; do rsync -L -e ssh -a --partial $ord_ant:temporal.$$ fichero & sleep 1m [ -f .fichero.* ] || break rm -fs temporal.$$ ln -s .fichero.* temporal.$$ wait done rsync -e ssh -a --partial $ord_ant:fichero . " sleep 2m ord_ant=$ord doneEl script no está probado, así que seguramente tendrá algún error. Parte de que tengo un acceso shell sin password, es decir usando un par de llaves. Aunque no lo he explicado en clase, debería usarse la nueva opción --inplace para evitar estar copiando el archivo continuamente y todo el lío de los links que probablemente acabe fallando.

Un método más fácil parece trocear el fichero en muchos trozos pequeños, y en cada ordenador poner un bucle que transmita todos los archivos pequeños usando rsync. Debe ser un bucle porque igual que antes, comenzaré a transmitir de un ordenador a otro cuando sólo haya un archivo. Puede ser igual de difícil que el otro de implementar y he de calcular cuidadosamente el tamaño del archivo por el retraso inicial inducido. Quizá el mejor método es este:

ord_ant=elmio $tam=$(find fichero -printf %s) for ord in otro_ord otro_mas ... ; do ssh $ord "ssh $ord_ant 'tail -c +1 -F fichero | head -c $tam' > fichero" & done wait for ord in otro_ord otro_mas ... ; do ssh $ord "rsync -e ssh -a --partial --inplace $ord_ant:fichero ." & done waitÉste método aprovecha las características del tail -f que espera incluso a que el fichero exista. El head asegura que el comando terminará. Estos comandos pueden usarse porque el enunciado dice que no hay cortes en la transmisión. El último rsync es sólo para asegurarnos de que ha ido bien.

ini=0 for ord in am1 am2 am3 ; do for ((i=$ini, i<360, i=i+3)); do ssh $ord "dd bs=1024000 if=archivo skip=$i count=1" | dd seek=$i bs=1024000 of=archivo count=1 conv=notrunc done & ini=$[ini+1] doneEl método es malo porque hago 120 ssh a cada ordenador. Puedo hacerlo con 1 ssh a cada uno:

ini=0 for ord in am1 am2 am3 ; do ssh $ord " for ((i=$ini, i<360, i=i+3)); do dd bs=1024000 if=archivo skip=\$i count=1 done" | for ((i=$ini, i<360, i=i+3)); do dd seek=$i bs=1024000 of=archivo count=1 conv=notrunc done & ini=$[ini+1] doneEsto no funciona, averiguar por qué. Una vez resuelto el problema, en cualquier caso me convendría, al final, hacer:

rsync -e ssh -aP am1:archivo .por si acaso.

while ! rsync --bwlimit=8 -aP servidor:archivo . ; do sleep 1m; doneCada vez que se corta rsync, da un error, espera un minuto y reintenta. Cuando acabe con éxito saldrá del bucle. Basta con abrir un terminal en el portátil, poner el bucle y rogar a la familia que no se lo carguen. Si no limito el ancho de banda, se quejarán, a 8kbyt me da tiempo para la descarga.

Si la conexión sufre cortes frecuentes, la cosa está difícil. No puedo usar rsync con las opciones típicas, porque antes de empezar a transmitir datos transmite los md5 de los frangmentos para saber lo que le falta por transmitir, con lo que es posible que en 30 segundos no le de ni tiempo a sincronizar. Puedo forzar a que rsync use bloques para md5 de tamaños grandes, pero forzaré muchas restransmisiones de datos si en la media hora de Internet no se trnsmiten bloques completos. Otra alternativa es usar un bucle con rsync --append y al final, cuando haya descargado, hacer rsync normal con bloque grande por si acaso, ya que el --append da pocas garantías. Nota: para el bucle de rsync necesito autenticación automática, con par de llaves, por ejemplo vía ssh-agent.

Una vez dentro de A hago vncverver para arrancar el servidor VNC. En mi ordenador ejecuto vncviewer localhost:1

Las peticiones al puerto 5901 de mi ordenador se enviarán a A a través de la sessión ssh, por tanto conectaré con el servidor VNC de A. Si el puerto 5901 de mi ordenador no está libre, pero sí lo está por ejemplo el 5905 y en A, al arrancar vncserver me ha asignado el display :2, el comando sería: ssh -L 5905:localhost:5902 miuruario@A y conectaría con vncviewer localhost:5

Método 2: En mi ordenador arranco el visor en modo espera, accedo por ssh a A y allí arranco el server pero que conecte con mi ordenador. Ésto sólo es posible si mi ordenador es accesible desde fuera.

for f in $(<archivo-lista) ; do rsync -aP $f . doneDespués mato el agente con kill $SSH_AGENT_PID

La única consideración de seguridad que debo tener es que mi amigo es totalmente de fiar y no ha hecho nada para copiar la llave privada. En lugar de usar el agente, podría copiar la llave en local y destruirla después, pero es menos elegante.

f=$1; h=$2 bs=10240 ta=$[$(wc -c <$f)] n=$[ta/20/bs+1] # 20 conexiones, pueden ser más for ((i=0; i<ta/bs; i+=n)); do dd if=$f bs=$bs skip=$i count=$n | ssh -n $h "dd conv=notrunc bs=$bs seek=$i of='$f' 2>/dev/null" & done rsync -aP $f $h:Si se quiere evitar la fragmentación del disco remoto, antes del for:

ssh -n $h "dd if=/dev/zero bs=$bs count=$[ta/bs+1] of='$f'"Otra solución, si se dispone de conexión ssh a la inversa, es conectarse al otro ordenador y desde él, traer el fichero justo con el mencionado script.

Soluciones del tipo "lo parto en trozos con rar" no sirven porque no cabe en el destino.

/root/cpsec.sh aRaiz 30 /home /copias

ejecutada periódicamente, donde /root/cpsec.sh es este script:

#!/bin/bash -x

set=$1; shift

dias=$1; shift

bck=${!#}

LANG=es_ES@euro; export LANG

cd ${0%.sh}.d || exit 1

lishoy=$(rsync -aPxu $* --delete -n | sed -ne 's=^deleting ==p');

echo "$lishoy" >$set.$(date +%s)

rsync -axub --suffix=~~$(date +%s) $*

olis=$(find $set.* -mtime +$dias)

[ "$olis" ] || exit

ab=$(find $set.* -mtime -$dias)

(IFS=$'\n'

for f in $lishoy; do

for b in $ab; do

if ! grep -q '^'"$f"'$' $b ; then

continue 2

fi

done

rm "$bck/$f" 2>/dev/null

rmdir "$bck/$f" 2>/dev/null

done)

echo "olis" | xargs -r rm -f

- Explica con palabras qué hace el script.

- Explica cuantas copias viejas puede llegar a haber de un archivo.

- Da un comando que liste las copias viejas.

- Haz un script que haga prácticamente lo mismo con 2 líneas.

- Mantiene una copia idéntica de los directorios origen (en este caso /home) en el destino en este caso (/copias/home). Los archivos borrados o modificados no se borran, sino que se mantienen dirante 30 días, en el caso de los modificados con un nombre diferente, añadiendo al final la fecha en segundos según ~~$(date +%s). Cada vez que se ejecuta el script se guarda una lista de los archivos que deberían ser borrados en ese momento si no se quisieran guardar. Para decidir que un fichero debe ser borrado, se comprueba que está en todas las listas de los últimos 30 días y entonces se borra. La variable set (en el ejemplo aRaiz) se emplea para poder mantener en /root/cpsec.d las listas de diferentes ejecuciones de /root/cpsec.s.

- Si el script se ejecuta n veces al día, se guardan hasta 30*n copias, cosa que sucedería si un mismo archivo se modifica siempre entre dos copias.

- find /copias/ -regex '.*~~[0-9]+'

- Al llamar a rsync con --delete puedo poner un filtro que evite que borre las copias viejas: -f "P *~~*".

Aprovechando que el ctime cambia al renombrar un archivo, el comando find sólo borrará aquellos

archivos renombrados hace más de 30 días y que cumplan el patrón establecido:

#!/bin/bash -x dias=$1; shift bck=${!#} rsync -qaxb --delete --suffix="~~$(date +%s)" -f "P *~~*" $* find "$bck" -regex ".*~~[0-9]+" -ctime +$dias | xargs -d '\n' -r rm -v¿Es idéntico el funcionamiento al del otro script? Suponiendo que el script se invoca cada hora, ¿cómo puedes saber, después de una invocación, qué archivos han sido copiados o renombrados?

El bucle de Rsync es necesario porque el archivo en B va creciendo. Es muy ineficiente, se mejora mucho con --append, para no recalcular la integridad del archivo cada vez, aún así es muy tosco, pero fácil de hacer. Esto responde correctamente a la pregunta.

No obstante, una forma más elegante es: Elijo un puerto en B y C, por ejemplo 4500 y primero ejecuto en C nc -l -p 4500 >archivo de modo que lo que entra por el puerto 4500 se guarda en el archivo. En B ejecuto nc -l -p 4500 | tee archivo | nc C 4500 de modo que lo que entra por el puerto 4500 se guarda en el archivo y se reenvía a C. En A simplemente nc B 4500 <archivo. Lo interesante de está opción es si no tengo acceso a ningún puerto que no se a el SSH, entonces tengo que tunelar: En A ejecuto ssh -fN -L4500:localhost:4500 B y en B ssh -fN -L4500:localhost:4500 C. Con ello ya tengo acceso y ejecuto los comandos anteriores, pero sobre localhost.

rsync -qaxb --delete --suffix="~~$(date +%s)" \ -f "P *~~*" dir_local máquina_remota:dir_contenedor ssh máquina_remota "find dir_contenedor/dir_local \ --regex '.*~~[0-9]+' -ctime +5 | xargs -d '\n' -r rm"

DNS, sistema de nombres de dominios ^

Para referirnos a un ordenador, según hemos visto en el promer tema, especificamos su IP. Pero las funciones que realiza un ordenador o la información que suministra, nada tienen que ver con su IP, por lo que es difícil recordar las IPs de los ordenadores a los que accedemos.Para hacer más intuitiva la identificación de ordenadores, el Sistema de Nombres de Dominio provee la facilidad de asociar nombres a IPs, de modo que es más sencillo recordar, por ejemplo, www.uji.es que su IP, para referirnos al servidor Web de la UJI.

El sistema de nombres de dominios en Internet es un sistema distribuido, jerárquico, replicado y tolerante a fallos. Aunque parece muy difícil lograr todos esos objetivos, la solución no es tan compleja en realidad. El punto central se basa en un árbol que define la jerarquía entre los dominios y los sub-dominios. En un nombre de dominio, la jerarquía se lee de derecha a izquierda. Por ejemplo, en www.uji.es, el dominio más alto es .es. Para que exista una raíz del árbol, se puede ver como si existiera un punto al final del nombre: www.uji.es., y todos los dominios están bajo esa raíz.

Dominios ^

Los dominios se clasifican en función de su nivel o profundidad dentro del árbol de la jerarquía DNS. De este modo existen dominios de primer nivel, segundo nivel, etc. Dentro de Internet, los dominios de primer nivel están gestionados por organizaciones específicas bien definidas, privadas o de carácter gubernamental. Los dominios de segundo nivel, en general, están gestionados por entidades particulares (empresas, individuos, etc.).

No hay límite en la profundidad del dominio. A los dominios de primer nivel se los conoce como TLD (Top Level Domain). En Internet, existen dos tipos de TLD:

- Dominios de Nivel Superior Globales (gTLD)

Creados para ser usados por los usuarios de Internet en general. Tambien son conocidos como Dominios de Internet genéricos. Son usados (al menos en teoría) por una clase particular de organizaciones (por ejemplo, .com para organizaciones comerciales). Tiene tres o más letras de largo. La mayoría de los gTLDs están disponibles para el uso mundial, pero por razones históricas mil (militares) y gov (gubernamental) están restringidos para el uso por las respectivas autoridades estadounidenses. Los gTLDs están subclasificados dentro de los dominios de Internet patrocinados (sTLD), ej. aero, coop y museum, y los dominios de Internet no patrocinados (uTLD), ej. com, net, org. Algunos de los dominios gTLD que se manejan en la actualidad son:- No patrocinado: biz, com, edu, gov, info, int, mil, name, net, org

- Patrocinado: aero, cat, mobi, coop, jobs, museum, pro, travel

- Infraestructura: arpa, root

- Fase de inicio: post, tel

- Propuestos: asia, cym, geo, kid, kids, mail, sco, web, xxx

- Dominios de Nivel Superior de Código de País

En inglés ccTLD, country code Top-Level Domain. Son dominios reservados para un país o territorio. Existen unos 243 ccTLDs, tienen una longitud de dos letras, y la mayoría corresponden al estándar de códigos de países ISO 3166-1. Cada país designa gestores para su ccTLD y establece la reglas para conceder dominios. Algunos países permiten que cualquier persona o empresa del mundo adquiera un dominio dentro de sus ccTLDs, por ejemplo Austria (.at) y España (.es). Otros países y territorios dependientes sólo permiten a sus residentes adquirir un dominio de su ccTLD, por ejemplo Australia (.au), Andorra (.ad) y Canadá (.ca).

Las laxas restricciones de registro para ciertos ccTLDs ha originado nombres de dominio como pagina.de, I.am ('yo soy' en inglés) y go.to ('ir a' en inglés). Otras variaciones en el uso de ccTLDs se han denominado domain hacks, usándose juntos el dominio de segundo nivel y el ccTLD para formar una palabra o título. Esto ha originado dominios como blo.gs de las Islas Georgias del Sur y Sandwich del Sur (.gs), del.icio.us de los Estados Unidos de América (.us) y cr.yp.to de Tonga (.to). (Con este fin también se han usado TLDs no nacionales, como inter.net que usa el TLD genérico .net, probablemente el primero de cuantos se han hecho.)

Tambien es frecuente el uso de ccTLDs con cambio de significado. El caso más famoso es el de .tv que originalmente pertenecía a Tuvalu y fue vendido a VeriSign por US$45 millones y se utiliza para canales de televisión.

El dominio .ws perteneciente a Samoa Occidental (West Samoa) se comercializa como web site. La Federación Micronesia vende su dominio para radios FM. Las Islas Cocos también vendieron su dominio, .cc, a Verisign. Se sugiere que los compradores le pueden dar cualquier significado, como por ejemplo, cámara de comercio, circuito cerrado, centro de conferencias, centro comunitario o country club. El dominio de Yibuti o Djibuti es .dj lo que ha sido utilizado en algunos casos para páginas de disc jockeys. El dominio de Turkmenistán, .tm, se usa conjuntamente para sitios web de dicho país y como abreviatura de trade mark, marca registrada.

- .ac

- Isla Ascensión

- .ad

- Andorra

- .ae

- Emiratos Arabes

- .af

- Afghanistán

- .ag

- Antigua & Barbuda

- .ai

- Anguilla

- .al

- Albania

- .am

- Armenia

- .an

- Antillas Holandesas

- .ao

- Angola

- .aq

- Antártida

- .ar

- Argentina

- .as

- Samoa Americana

- .at

- Austria

- .au

- Australia

- .aw

- Aruba

- .az

- Azerbaijan

- .ba

- Bosnia y Herzegowina

- .bb

- Barbados

- .bd

- Bangladesh

- .be

- Bélgica

- .bf

- Burkina Faso

- .bg

- Bulgaria

- .bh

- Bahrein

- .bi

- Burundi

- .bj

- Benin

- .bm

- Bermuda

- .bn

- Brunei Darussalam

- .bo

- Bolivia

- .br

- Brasil

- .bs

- Bahamas

- .bt

- Bhutan

- .bv

- Islas Bouvet

- .bw

- Botswana

- .by

- Belarus (Bielorusia)

- .bz

- Bélice

- .ca

- Canadá

- .cc

- Islas Cocos (Keeling)

- .cd

- República del Congo

- .cf

- Repúb. Centro Africana

- .cg

- Republica de Congo

- .ch

- Suiza

- .ci

- Costa de Marfil

- .ck

- Islas Cook

- .cl

- Chile

- .cm

- Camerún

- .cn

- China

- .co

- Colombia

- .cr

- Costa Rica

- .cs

- Checoeslovaquia

- .cu

- Cuba

- .cv

- Cabo Verde

- .cx

- Islas Christmas

- .cy

- Chipre

- .cz

- República Checa

- .de

- Alemania

- .dj

- Djibouti

- .dk

- Dinamarca

- .dm

- Dominica

- .do

- República Dominicana

- .dz

- Argelia

- .ec

- Ecuador

- .ee

- Estonia

- .eg

- Egipto

- .eh

- Sahara Occidental

- .er

- Eritrea

- .es

- España

- .et

- Etiopía

- .fi

- Finlandia

- .fj

- Fiji

- .fk

- Islas Malvinas

- .fm

- Micronesia

- .fo

- Islas Faroe

- .fr

- Francia

- .ga

- Gabón

- .gb

- Reino Unido

- .gd

- Granada

- .ge

- Georgia

- .gf

- Guyana Francesa

- .gg

- Islas Guernsey y otras

- .gh

- Ghana

- .gi

- Gibraltar

- .gl

- Groenlandia

- .gm

- Gambia

- .gn

- Guinea

- .gp

- Guadelupe

- .gq

- Guinea Equatorial

- .gr

- Grecia

- .gs

- Islas Georgia del Sur

- .gt

- Guatemala

- .gu

- Guam

- .gw

- Guinea-Bissau

- .gy

- Guyana

- .hk

- Hong Kong

- .hm

- Islas Heard McDonald

- .hn

- Honduras

- .hr

- Croacia

- .ht

- Haití

- .hu

- Hungría

- .id

- Indonesia

- .ie

- Irlanda

- .il

- Israel

- .im

- Islas de Man

- .in

- India

- .io

- Territ Brit. Indico

- .iq

- Iraq

- .ir

- Irán

- .is

- Islandia

- .it

- Italia

- .je

- Islas Jersey

- .jm

- Jamaica

- .jo

- Jordania

- .jp

- Japón

- .ke

- Kenia

- .kg

- Kyrgystán

- .kh

- Camboya

- .ki

- Kiribati

- .km

- Islas Comoros

- .kn

- Saint Kitts and Nevis

- .kp

- Corea del Norte

- .kr

- Corea del Sur

- .kw

- Kuwait

- .ky

- Islas Cayman

- .kz

- Kazakhstán

- .la

- Laos

- .lb

- Líbano

- .lc

- Santa Lucía

- .li

- Liechtenstein

- .lk

- Sri Lanka

- .lr

- Liberia

- .ls

- Lesotho

- .lt

- Lituania

- .lu

- Luxemburgo

- .lv

- Latvia

- .ly

- Líbia Arabe Jamahiriya

- .ma

- Marruecos

- .mc

- Mónaco

- .md

- Moldavia

- .mg

- Madagascar

- .mh

- Islas Marshall

- .mk

- Macedonia

- .ml

- Malí

- .mm

- Myanmar

- .mn

- Mongolia

- .mo

- Macau

- .mp

- Islas Marianas del Norte

- .mq

- Martinica

- .mr

- Mauritania

- .ms

- Montserrat

- .mt

- Malta

- .mu

- Mauricio

- .mv

- Maldivas

- .mw

- Malawi

- .mx

- México

- .my

- Malasia

- .mz

- Mozambique

- .na

- Namibia

- .nc

- Nueva Caledonia

- .ne

- Niger

- .nf

- Islas Norfolk

- .ng

- Nigeria

- .ni

- Nicaragua

- .nl

- Paises Bajos

- .no

- Noruega

- .np

- Nepal

- .nr

- Nauru

- .nu

- Niue

- .nz

- Nueva Zelandia

- .om

- Oman

- .pa

- Panamá

- .pe

- Perú

- .pf

- Polinesia Francesa

- .pg

- Papua Nueva Guinea

- .ph

- Filipinas

- .pk

- Pakistán

- .pl

- Polonia

- .pm

- Saint Pierre Miquelon

- .pn

- Pitcairn

- .pr

- Puerto Rico

- .ps

- Palestina

- .pt

- Portugal

- .pw

- Palau

- .py

- Paraguay

- .qa

- Qatar

- .re

- Reunión

- .ro

- Rumania

- .ru

- Rusia

- .rw

- Ruanda

- .sa

- Arabia Saudita

- .sb

- Islas Solomon

- .sc

- Islas Seychelles

- .sd

- Sudán

- .se

- Suecia

- .sg

- Singapur

- .sh

- Santa Helena

- .si

- Eslovenia

- .sj

- Svalbard y Jan Mayen

- .sk

- Eslovaquia

- .sl

- Sierra Leona

- .sm

- San Marino

- .sn

- Senegal

- .so

- Somalía

- .sr

- Surinam

- .st

- Santo Tomé y Principe

- .su

- Unión Soviética

- .sv

- El Salvador

- .sy

- República Arabe Siria

- .sz

- Swazilandia

- .tc

- Islas Turks & Caicos

- .td

- Chad

- .tf

- Territ. Franceses del Sur

- .tg

- Togo

- .th

- Thailandia

- .tj

- Tajikistán

- .tk

- Tokelau

- .tm

- Turkmenistán

- .tn

- Tunez

- .to

- Tonga

- .tp

- Timor Oriental

- .tr

- Turquía

- .tt

- Trinidad y Tobago

- .tv

- Tuvalú

- .tw

- Taiwán

- .tz

- Tanzania

- .ua

- Ucrania

- .ug

- Uganda

- .uk

- Reino Unido

- .um

- Islas Menores USA

- .us

- Estados Unidos

- .uy

- Uruguay

- .uz

- Uzbekistán

- .va

- Vaticano

- .vc

- S. Vincente Grenadines

- .ve

- Venezuela

- .vg

- Islas Vírgenes UK

- .vi

- VIslas Vírgenes U.S.A.

- .vn

- Vietnam

- .vu

- Vanuatú

- .wf

- Islas Wallis y Futuna

- .ws

- Samoa

- .ye

- Yemen

- .yt

- Mayotte

- .yu

- Yugoslavia

- .za

- Sudáfrica

- .zm

- Zambia

- .zr

- Zaire (Congo)

- .zw

- Zimbabwe

Delegación de autoridad ^

Los dominios de primer nivel correspondientes a los países (ccTLDs) son gestionados por estos a su voluntad. Esto es posible porque estos dominios están delegados en administradores propios al país, de forma que son éstos los que los gestionan. Dicha delegación de autoridad sobre un dominio se puede realizar a cualquier nivel del espacio de nombres, de manera que si una empresa dispone un dominio de segundo nivel, podría crear dominios de niveles inferiores según la estructura organizativa de la empresa.En concreto, la delegación de autoridad consiste en la cesión del control de una zona del espacio de nombres propiedad de un servidor DNS a otro servidor DNS. Una zona es una porción del espacio de nombres, de forma que se posee autoridad desde el nodo raíz de dicha zona dentro del árbol jerárquico, pudiendo crear o eliminar nuevos subdominios a partir del nivel en el que se encuentre dicho nodo raíz.

La base de datos de los DNS es distribuida: el servidor de DNS de nivel 1 delega autoridad en el servidor DNS de nivel 2 y este a su vez al servidor de nivel 3 y así sucesivamente. Para responder a las consultas, se sigue la cadena de delegación. Normalmente los servidores de DNS tienen un archivo con una lista de los servidores de nivel 1 para poder comenzar a buscar. Esta lista se actualiza periódicamente (una vez al año más o menos).

La diferencia entre dominio y zona suele ser confusa en un principio. Se trata de dos conceptos relacionados en diferentes capas: dominio es un concepto del espacio de nombres, mientras que zona es la forma en la que se distribuye la autoridad.

Así pues, un dominio contiene todas las máquinas que están dentro de dicho dominio, incluidos subdominios, mientras que una zona incluye solo las máquinas del dominio que cuelgan del subdominio sobre el que se posee la autoridad. Podría decirse que las zonas son la forma en la que se distribuye el control sobre el espacio de nombres, y, por lo tanto, que son una causa directa de la delegación de autoridad sobre el espacio de nombre.

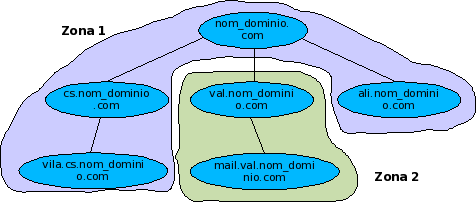

La figura muestra una posible división en zonas de nom_dominio.com.

La zona 1 se compone del propio dominio y de los dominios cs y ali y sus subdominios.

En cambio la autoridad sobre el dominio val que está al mismo nivel que cs y ali,

ha sido cedida a otro NS, con lo que él y sus subdominios pertenecen a otra zona.

La figura muestra una posible división en zonas de nom_dominio.com.

La zona 1 se compone del propio dominio y de los dominios cs y ali y sus subdominios.

En cambio la autoridad sobre el dominio val que está al mismo nivel que cs y ali,

ha sido cedida a otro NS, con lo que él y sus subdominios pertenecen a otra zona.

Resolución directa y resolución inversa ^

Hemos hablado de traducir nombres a IPs. Esto se denomina resolución directa, y es la más frecuente. La resolución inversa, consiste en, dada una IP de Internet, proporcionar el nombre que se le asocia. La resolución inversa se realiza con tablas diferentes a la resolución directa (no consiste en acceder a la misma tabla indexada por una columna diferente), De hecho, si la resolución del nombre nA a la IP I1 la realiza una tabla del servidor ns1, la resolución de la IP I1 puede que la realice otro servidor, con su tabla y el nombre resultante puede no ser nA. Es decir. Además, como vimos enla primera práctica, la relación nombre-IP es de muchos a muchos, produciéndose muchas inconsistencias, aunque a veces son aparentes (ver las cuestiones del tema).Relación entre servidores ^

El proceso de propagación en el DNS consiste en la difusión de los cambios producidos en dominios de los que se tiene autoridad. Este proceso suele tardar entre 24 y 72 horas (tiempo de latencia), aunque en teoría los cambios deberían ser visibles inmediatamente después de haberlos realizado. Este retraso se debe en la mayor parte a las caché que suelen usar los DNS.Existen dos tipos de configuraciones para los servidores DNS: recursivos y no recursivos. Será recursivo si el servidor intenta devolver el resultado exacto de la petición recibida, y será no recursivo en caso contrario (cuando no intenta devolver el resultado exacto). Cuando un servidor no es recursivo, lo que hace es devolvernos la dirección del servidor DNS que posee autoridad sobre el siguiente dominio de la petición que le hemos realizado, de forma que cada vez estamos más próximos al servidor autoritativo. Por tanto, el proceso de resolución de nombres con servidores no recursivos es un proceso iterativo y en el que el cliente participa activamente. Por contra, en el caso de usar servidores recursivos el proceso, desde el punto de vista del cliente, es lineal y con una actuación pasiva. Normalmente no suelen configurarse servidores exclusivamente no recursivos (a excepción de los servidores raíz y de muy alto nivel en el espacio de nombres), sino que suelen actuar como recursivos para un determinado conjunto de nodos y como no recursivos para el resto.

Normalmente los servidores recursivos incorporan una tabla caché, de forma que si se les vuelve a preguntar por un dominio del cual han averiguado su IP y el TTL o Tiempo de Vida de la respuesta no ha vencido, no vuelven a realizar la búsqueda, sino que devuelven el resultado anterior. Cuando la resolución se lleva a cabo de esta forma, el servidor DNS que la realiza indica en la respuesta que 'no es autoritativa'. Una respuesta se considera que es autoritativa cuando proviene del servidor que posee autoridad sobre el dominio en cuestión, siendo no autoritativa para el resto de casos. El tiempo TTL de una respuesta viene teóricamente suministrado por el NS que tiene la autoridad.

Así pues, el problema de que la propagación entre servidores DNS tenga una latencia tan grande se debe a que debemos esperar a que el tiempo de vida de la entrada en caché del dominio venza en todos los servidores, de forma que llegará un momento en que será necesario volver a realizar la consulta al servidor que posee autoridad, de forma que éste nos responderá con la respuesta correcta, la cual, de nuevo será introducida en la tabla caché de los distintos servidores. El tiempo de expiración de la caché depende de las implementaciones del software DNS y de su configuración, aunque por lo normal se suele respetar el tiempo de vida indicado por la respuesta DNS del servidor.

BIND ^

El software Berkeley Internet Name Domain o BIND es el software de DNS que goza de mayor difusión en Internet, especialmente en sistemas Linux/Unix, en los cuales es un estándar de facto. BIND se compone de un programa servidor de nombres, llamado named y de una serie de herramientas de consulta.Para configurar un servidor de nombres es necesario crear un fichero de

configuración (habitualmente /etc/named.conf) en el que se especifican las

opciones del dominio (ubicación de ficheros, recursividad, etc.) y las zonas

definidas en el dominio, así como la ubicación del fichero de configuración de

cada zona.

La información más importante del fichero named.conf se refiere a las declaraciones de zonasi

sobre las que el servidor posee autoridad.

Para una zona, el servidor puede ser primario o secundario (maestro master o esclavo slave).

Un servidor maestro es el que contiene la fuente principal de datos de una zona, que se guarda en un archivo

al que denominamos fichero de zona. Un servidor secundario (para una zona) es aquel que, teniendo autoridad,

toma los datos del maestro periódicamente, de modo que si el maestro falla, el esclavo está disponible.

El esclavo suele guardar los datos en un fichero de respaldo que él mismo construye.

Desde fuera, un maestro y un esclavo son percibidos como servidores con autoridad sobre la zona, es decir

no puede saberse cuál es maestro y cuál esclavo, pues un concepto de BIND.

Veamos cómo es un fichero named.conf a través de un ejemplo:

options {

directory "/var/lib/named";

notify yes;

allow-recursion {

213.171.249.250/32;

192.168.0.0/16;

127.0.0.0/8; };

allow-transfer {

213.171.249.250/32;

80.35.84.125/32;

127.0.0.0/8; };

forwarders {

213.201.48.198;

150.128.81.251; }; |

La sección options establece las opciones de funcionamiento de named. La directiva directory indica donde están los archivos de zona. La directiva allow-recursion lista de grupos de IPs (usando máscaras) para las que éste servidor es recursivo. Para el resto de IPs no será recursivo. La directiva allow-transfer lista de grupos de IPs autorizadas a obtener volcados de las zonas. Suelen ser los servidores secundarios, o aquellos equipos desde los que admitiremos un comando host -l que vimos en la primera práctica. La directiva forwarders, cuando el servidor actúe como recursivo, antes de intentar una resolución por sus propios medios, lista los servidores a los que éste preguntará (obviamente deben ser también recursivos). |

logging {

category lame-servers {

null; }; |

La sección logging establece la cantidad de logs que named registra. En el ejemplo, se establece que no registre nada sobre servidores erróneos encontrados. |

zone "." {

type hint;

file "root.hint"; |